| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

- Spring

- CloudWatch

- 오블완

- 정보처리기사 실기 기출문제

- SRE

- Linux

- Elasticsearch

- 코틀린 코루틴의 정석

- tucker의 go 언어 프로그래밍

- golang

- 정보처리기사실기 기출문제

- MySQL

- Pinpoint

- 티스토리챌린지

- aws

- AWS EKS

- minikube

- kotlin coroutine

- kotlin querydsl

- 공부

- Kubernetes

- AI

- CKA

- 기록으로 실력을 쌓자

- CKA 기출문제

- go

- APM

- PETERICA

- Java

- kotlin

- Today

- Total

피터의 개발이야기

[WireShark] WireShark를 통한 패킷 헤더 확인 본문

ㅁ 개요

ㅇ WireShark를 이용한 패킷 헤더를 분석하는 과정을 정리하였다.

ㅇ 지난글 [Kubernetes] Kubernetes Pod별 Tcpdump 방법을 통해 얻게 된 pcap 파일을 분석하면서 정리한 내용이다.

ㅇ 패킷의 head에를 분석 파악하는 것이 목적이다.

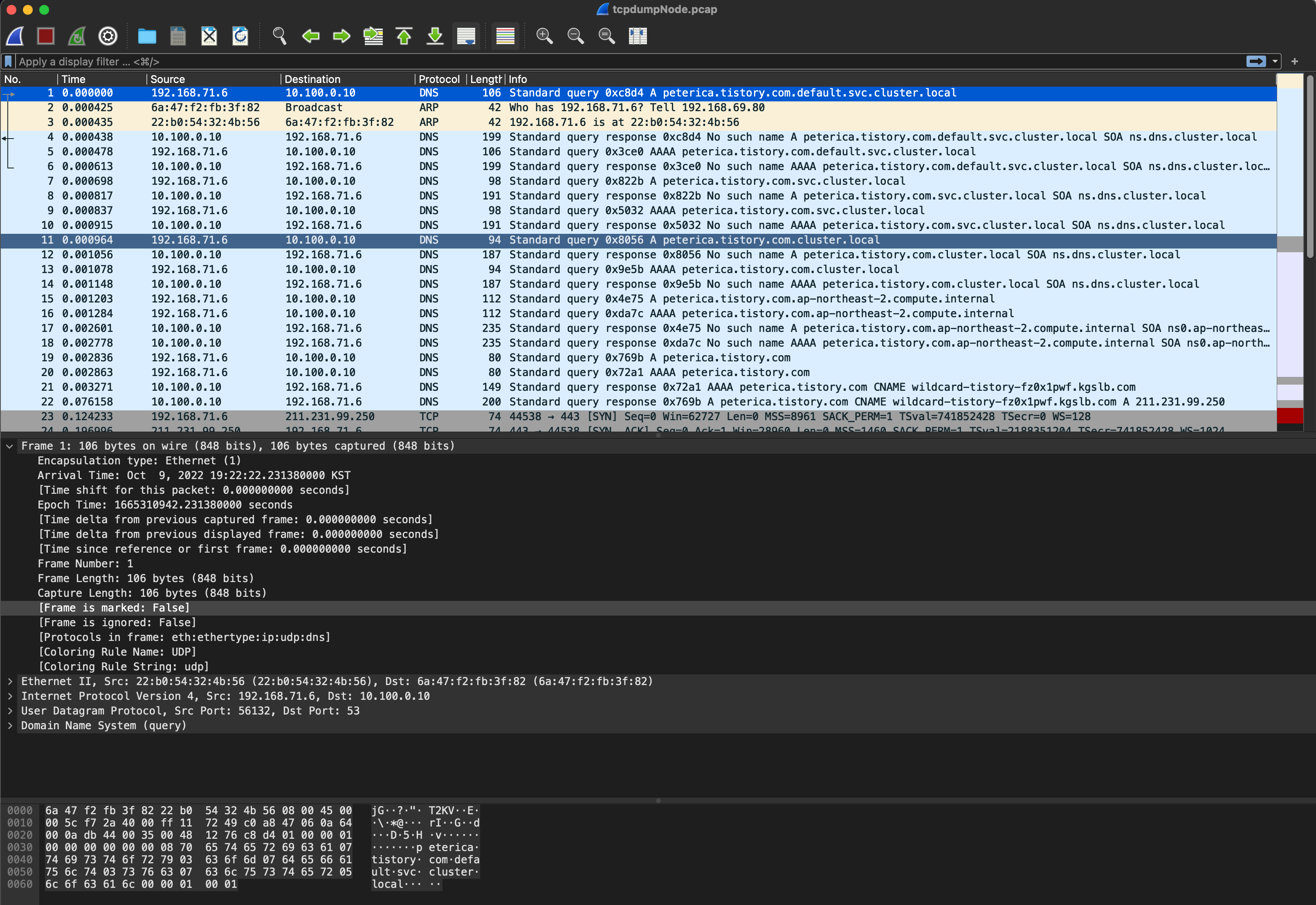

ㅁ pcap 파일 로딩

ㅇ WireShark을 실행하고 tcpdumpNode.pcap 파일을 로딩하였다.

ㅇ 패킷의 정보 분석

| 컬럼 | 내용 |

| No | 패킷을 수집한 순서 |

| Time | 패킷이 수집된 시간 |

| Source | 패킷을 보낸 주소 |

| Destination | 패킷 도착 주소 |

| Protocol | 프로토콜 정보 |

| Length | 패킷의 길이 |

| Info | 패킷 정보 |

ㅇ 제일 처음의 Standard query 0xc8d4 A peterica.tistory.co.default.svc.cluster.local 부분을 살펴 보자

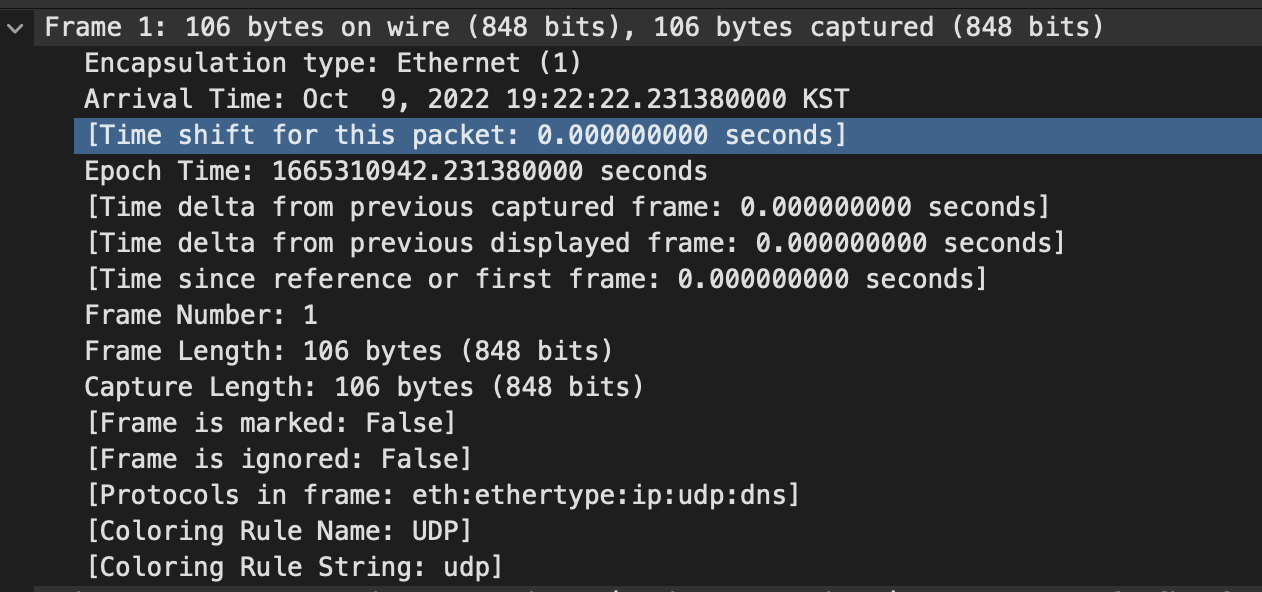

ㅁ 헤더 확인

ㅇ Frame 영역을 확대하면 헤더정보를 확인할 수 있다.

Frame 1: 106 bytes on wire (848 bits), 106 bytes captured (848 bits)

Encapsulation type: Ethernet (1)

Arrival Time: Oct 9, 2022 19:22:22.231380000 KST

[Time shift for this packet: 0.000000000 seconds]

Epoch Time: 1665310942.231380000 seconds

[Time delta from previous captured frame: 0.000000000 seconds]

[Time delta from previous displayed frame: 0.000000000 seconds]

[Time since reference or first frame: 0.000000000 seconds]

Frame Number: 1

Frame Length: 106 bytes (848 bits)

Capture Length: 106 bytes (848 bits)

[Frame is marked: False]

[Frame is ignored: False]

[Protocols in frame: eth:ethertype:ip:udp:dns]

[Coloring Rule Name: UDP]

[Coloring Rule String: udp]

ㅇ Encapculation type

ㄴ 패킷의 캡슐화 종류. 위 그림에서는 Ethernet (1)이라고 되어 있으므로 Ethernet 2 패킷으로 캡슐화되어 있음을 알 수 있다.

ㅇ Arrival Time

ㄴ 패킷을 캡처한 시간

ㅇ Time shift for this packet

ㄴ 패킷 표시 시간을 이동시키는 타임 시프트 기능을 이용하고 있으며 해당 시간이 표시된다. 일반적으로 0이 된다.

ㅇ Epoch Time

ㄴ 유닉스 시각 형식의 시리얼 값 (1970년 1월 1일 0시 0분을 기준으로 한 초 수)

ㅇ Time delta from previous captured frame

ㄴ 직전에 캡처된 프레임으로부터의 간격을 '초'로 나타낸다.

ㅇ Time delta from previous displayed frame

ㄴ 직전에 표시된 프레임으로부터의 간격을 '초'로 나타낸다.

ㅇ Time since reference or first frame

ㄴ 최초 패킷을 캡처한 시점부터 현재 선택되어 있는 패킷을 캡처한 시점까지의 경과 시간을 '초'로 나타낸다.

ㅇ Frame Number

ㄴ 최초의 캡처한 패킷의 번호를 '1'로 하고 그 뒤에 캡처한 패킷의 버호가 연번으로 나타난다.

ㅇ Frame Length

ㄴ 패킷 크기

ㅇ Capture Length

ㄴ 캡처했을 때의 프레임 크기. 일반적으로 10과 11은 동일한 값이며 단위는 바이트 이다.

ㅇ Frame is marked

ㄴ 와이어샤크에 의해 해당 프레임이 마크되었는지 여부를 참 또는 거짓으로 나타난다.

ㅇ Frame is ignored

ㄴ 와이어샤크에 의해 해당 프레임이 무시되었는지 여부를 참 또는 거짓으로 나타낸다.

ㅇ Protocols in frame

ㄴ 패킷에 포함되어 있는 헤더

ㅇ Number of per-protocol-data

ㄴ 프로토콜별로 포함된 데이터의 개수를 나타낸다.

ㅇ Hypertext Transfer Protocol

ㄴ HTTP 프로토콜 정보를 나타낸다.

ㅇ Coloring Rule Name

ㄴ와이어샤크가 컬러링에 사용한 규칙 이름이다.

ㅇ Coloring Rule String

ㄴ와이어샤크가 컬러링에 사용한 규칙의 표시 필터다.

ㅁ 함께 보면 좋은 사이트

패킷 분석 툴, 와이어샤크(WireShark) 사용법 (필터링, 검증, 처음 사용해보는 사람을 위한 안내)

와이어샤크(Wireshark) 와이퍼샤크는 오픈 소스 패킷 분석 프로그램으로 "pcap"을 이용하여 패킷을 잡아내는 것이 주요 기능이다. 윈도우뿐만 아니라 리눅스같은 유닉스 계열의 운영체제에서도 사

jeong-pro.tistory.com

ㅇ wireshark 사용법

패킷 헤더 확인하기

이 블로그는 제가 공부한 것을 바탕으로 정리 목적으로 사용되고 있습니다. 작성 내용중 부족한 부분이나 잘못된 부분을 지적해주시면 감사하겠습니다 (꾸벅) 1. 홈페이지의 패킷을 캡처하기 먼

jihoon6078.tistory.com

ㅇ 패킷 해더 분석방법

'DevTool' 카테고리의 다른 글

| [iTerm] iTerm 스크롤 라인수 조절하는 방법 (0) | 2023.09.01 |

|---|---|

| [Iterm2] autosuggestions, 자동제시 기능 설정 (0) | 2023.08.07 |

| 빅서OS 맥북에서 안드로이드 USB 테터링 사용하기 (0) | 2021.12.17 |

| SquidMan을 이용한 프록시 앱테스트 환경 만들기 (1) | 2021.01.23 |

| VIM 명령어 정리 (0) | 2021.01.03 |